Alongamento de chave

|

Read other articles:

Johnny SinsJohnny Sins (2007)LahirSteven Wolfe31 Desember 1978 (umur 44)Pittsburgh, Pennsylvania, A.S.Pekerjaan Aktor Pornografi Sutradara YouTuber Tahun aktif2006–sekarangTinggi6 ft 0 in (183 cm)Suami/istriKissa Sins(2019)Informasi YouTubeKanalSinsTVTahun aktif2017–sekarangPelanggan1.34 jutaTotal tayang65.3 juta Penghargaan Kreator 100.000 pelanggan 2017 1.000.000 pelanggan 2019 Diperbarui: 11 April, 2019Situs websinslife.com Steven Wolfe (lah...

Diego Michiels Diego (kanan) bermain untuk Borneo melawan Persija Jakarta pada tahun 2020Informasi pribadiNama lengkap Diego Muhammad bin Robbie MichielsTanggal lahir 8 Agustus 1990 (umur 33)[1]Tempat lahir Deventer, BelandaTinggi 180 m (590 ft 7 in)[2]Posisi bermain DefenderInformasi klubKlub saat ini Borneo FC SamarindaNomor 24Karier junior2006 DVV RDC2007–2009 Go Ahead EaglesKarier senior*Tahun Tim Tampil (Gol)2009–2011 Go Ahead Eagles 17 (0)2011 Pel...

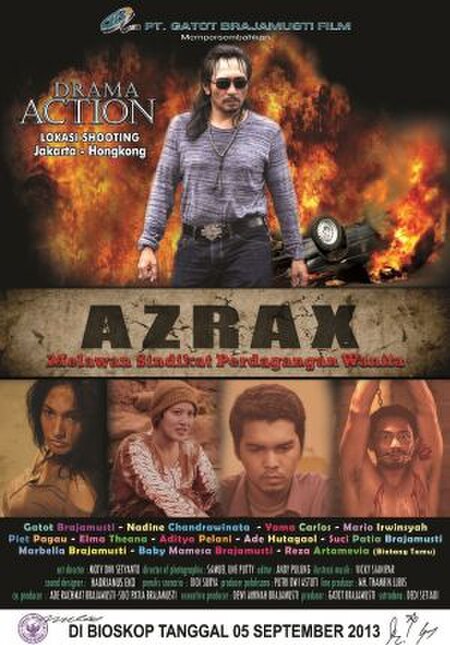

Azrax, Melawan Sindikat Perdagangan WanitaPoster filmSutradara Dedi Setiadi Produser Gatot Brajamusti Ditulis olehPemeranGatot BrajamustiNadine ChandrawinataMario IrwinsyahYama CarlosTamara TyasmaraPiet PagauElma TheanaReza ArtameviaPerusahaanproduksiPT Gatot Brajamusti FilmTanggal rilis5 September 2013 (2013-09-05)Durasi90 menitNegara Indonesia Bahasa Indonesia Azrax, Melawan Sindikat Perdagangan Wanita adalah film drama Indonesia yang dirilis pada 5 September 2013. Film ini disutradara...

Air CityPoster promosiGenreRomansaDramaLAgaDitulis olehLee Seon-hee Lee Seo-yoonSutradaraIm Tae-wooPemeranLee Jung-jaeChoi Ji-wooLee Jin-wookMoon Jung-heeLagu pembukaFist 2 FistLagu penutupAll in Vain oleh TVXQNegara asalKorea SelatanBahasa asliKoreaInggrisMandarinJmlh. episode16ProduksiProduserChoi Won-sukLokasi produksiIncheon, SeoulDurasi60 menit Sabtu dan Minggu pukul 21:40 (WSK)Rumah produksiHB EntertainmentAStoryRilisJaringan asliMunhwa Broadcasting CorporationFormat audioStereoRilis as...

Jerzy GrotowskiJerzy Grotowski.BiographieNaissance 11 août 1933RzeszówDécès 14 janvier 1999 (à 65 ans)PontederaNationalités polonaisefrançaiseDomicile PontederaFormation Académie russe des arts du théâtreAcadémie des arts du théâtre Stanisław-WyspiańskiActivités Metteur en scène, réalisateur, professeur, professeur d'art dramatiqueFratrie Kazimierz Grotowski (d) (frère)Autres informationsA travaillé pour Collège de France (1997-1999)Parti politique Parti ouvrier...

This article includes a list of references, related reading, or external links, but its sources remain unclear because it lacks inline citations. Please help to improve this article by introducing more precise citations. (April 2009) (Learn how and when to remove this template message)A numerical model of the Solar System is a set of mathematical equations, which, when solved, give the approximate positions of the planets as a function of time. Attempts to create such a model established the ...

American regional franchise chain of restaurants in the Southern and Midwestern US Back Yard Burgers, Inc.Logo used since 2016A Back Yard Burgers in Hendersonville, TennesseeTypeSubsidiaryIndustryRestaurantsGenreQuick serviceFoundedApril 21, 1987 (36 years ago) (1987-04-21) in Cleveland, MississippiFounderLattimore M. MichaelHeadquartersNashville, Tennessee, U.S.Number of locations15 (2023)Area servedSouthern and Midwestern United StatesKey peopleDennis Pfaff (CEO)ProductsHambur...

Chuyến bay 703 của Lao AviationMột chiếc Harbin Y-12 của Lao Aviation tương tự như chiếc máy bay liên quanTai nạnNgày19 tháng 10 năm 2000 (2000-10-19)Mô tả tai nạnChuyến bay có kiểm soát vào địa hình do lỗi phi côngĐịa điểm12 km từ Sân bay Nathong, LàoMáy bayDạng máy bayHarbin Y-12Hãng hàng khôngLao AirlinesSố chuyến bay IATAQV703Số chuyến bay ICAOLAO703Tín hiệu gọiLAO 703Số đăng kýRDPL-34130Xuất phátSân ba...

Вулиця Карла Лібкнехта Молдоварум. Strada Karl Liebknecht Вулиця взимкуНаселений пункт ТираспольІсторичні відомостіНазва на честь Карл ЛібкнехтЗагальні відомостіПротяжність 5,6 ± 0,1 кмКоординати 46°50′21″ пн. ш. 29°36′02″ сх. д. / 46.839278° пн. ш. 29.600583° �...

Artikel ini sebatang kara, artinya tidak ada artikel lain yang memiliki pranala balik ke halaman ini.Bantulah menambah pranala ke artikel ini dari artikel yang berhubungan atau coba peralatan pencari pranala.Tag ini diberikan pada Oktober 2022. Eckstein ialah nama panggilan asal Jerman yang memiliki arti batu penjuru (eck berarti 'tepi' dan stein berarti 'batu').[1] Berdasarkan informasi dari Sensus Amerika Serikat, sekitar 2.500 orang di Amerika memiliki nama belakang Eckstein.[2...

National Hockey League team in California For the team that is originally named San Francisco Sharks, see Quebec Nordiques. San Jose Sharks 2023–24 San Jose Sharks seasonConferenceWesternDivisionPacificFounded1991HistorySan Jose Sharks1991–presentHome arenaSAP CenterCitySan Jose, CaliforniaTeam colorsDeep Pacific teal, black, burnt orange[1][2][3] MediaNBC Sports CaliforniaSharks Audio Network[4]Owner(s)San Jose Sports & Entertainment...

Place in Castile-La Mancha, SpainVega del Codorno, Spain FlagSealVega del Codorno, SpainShow map of SpainVega del Codorno, SpainShow map of Castilla-La ManchaCoordinates: 40°25′27″N 1°54′47″W / 40.42417°N 1.91306°W / 40.42417; -1.91306Country SpainAutonomous community Castile-La ManchaProvince CuencaMunicipalityVega del CodornoArea • Total23 km2 (9 sq mi)Population (2018)[1] • Total134 ...

Human settlement in India This article has multiple issues. Please help improve it or discuss these issues on the talk page. (Learn how and when to remove these template messages) This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Amanora Park Town – news · newspapers · books · scholar · JSTOR (September 2018) ...

For other uses, see Nurobod (disambiguation). Urban-type settlement in Tashkent Region, UzbekistanNurobodurban-type settlementNurobodLocation in UzbekistanCoordinates: 40°54′20″N 69°48′12″E / 40.90556°N 69.80333°E / 40.90556; 69.80333Country UzbekistanRegionTashkent RegionCityAngrenUrban-type settlement1984Population (2003) • Total6,500Time zoneUTC+5 (UZT)Postal code110313[1] Nurobod (Uzbek: Нуробод, Nurobod, Russian: Нур�...

2000 historical novel by Edward Rutherfurd The Forest First edition coverAuthorEdward RutherfurdCountryUnited KingdomLanguageEnglishGenreHistorical novelPublisherCentury HutchinsonPublication date6 April 2000Media typePrint (Hardback & Paperback)Pages624 pp (first edition, hardback)ISBN978-0-7126-7999-2 (first edition, hardback)OCLC59431431 The Forest is a historical novel by Edward Rutherfurd, published in 2000. Drawing on the success of Rutherfurd's other epic novels this went on t...

Matching alternating current for electric power systems to transfer electric power In an alternating current (AC) electric power system, synchronization is the process of matching the frequency and phase and voltage of a generator or other source to an electrical grid in order to transfer power. If two unconnected segments of a grid are to be connected to each other, they cannot safely exchange AC power until they are synchronized. A direct current (DC) generator can be connected to a power n...

2023 film directed by ARK Saravan VeeranRelease posterDirected byARK SaravanWritten byARK SaravanProduced byT. G. ThyagarajanSendhil ThyagarajanArjun ThyagarajanStarring Hiphop Tamizha Aadhi Vinay Rai Athira Raj Munishkanth Kaali Venkat R.BadreeCinematographyDeepak D. MenonEdited byPrasanna GKMusic byHiphop TamizhaProductioncompanySathya Jyothi FilmsDistributed bySakthi Film FactoryRelease date 2 June 2023 (2023-06-02) Running time156 minutesCountryIndiaLanguageTamil Veeran (tr...

class=notpageimage| Location in Alaska Ulak Island (Aleut: Yuulax̂[1]) is an island in the Delarof Islands subgroup of the Andreanof Islands in the Aleutian Islands chain of Alaska. Ulak is roughly 4 miles (6.4 kilometres) northeast of Amatignak Island. NASA picture of Ulak Island. References ^ Bergsland, K. (1994). Aleut Dictionary. Fairbanks: Alaska Native Language Center. External links B. A. Drummond, B. A. und A. L. Larned: Biological monitoring in the central Aleutian Islands, ...

American basketball player Christian WatfordWatford with Indiana in 2010.Personal informationBorn (1991-04-28) April 28, 1991 (age 32)Birmingham, AlabamaNationalityAmericanListed height6 ft 9 in (2.06 m)Listed weight220 lb (100 kg)Career informationHigh schoolShades Valley (Birmingham, Alabama)CollegeIndiana (2009–2013)NBA draft2013: undraftedPlaying career2013–2019PositionPower forwardCareer history2013–2014Hapoel Eilat2014–2015Maine Red Claws2015Reno Bi...

American author and scuba diver (1936–2019) SirRobert F. MarxBob Marx (left) with Israeli marine archaeologist Elisha LinderBorn(1936-12-08)December 8, 1936Pittsburgh, Pennsylvania, United StatesDied4 July 2019(2019-07-04) (aged 82)NationalityAmericanKnown forExcavation of Port Royal, Discovery of Nuestra Señora de las Maravillas, extensive writing about White godsAwardsOrder of Isabella the CatholicScientific careerFieldsUnderwater archaeology Maritime history Naval history Robe...