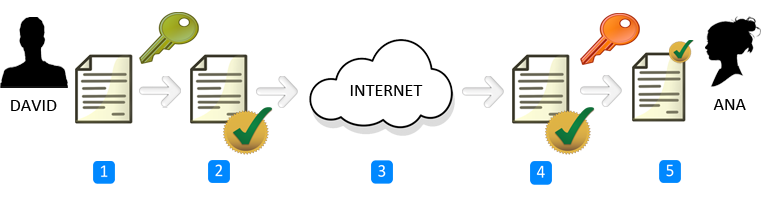

Criptografía asimétrica

|

Read other articles:

Ibrahim bin WalidNama dalam bahasa asli(ar) ابراهيم ابن الوليد BiografiKematian29 Januari 750 Great Zab (en) Khalifah Umayyah 4 Oktober 744 – 4 Desember 744 ← Yazid bin Walid – Marwan bin Muhammad → Data pribadiAgamaIslam KegiatanPekerjaanPolitikus dan pemimpin KeluargaKeluargaKekhalifahan Umayyah AyahAl-Walid bin Abdul-Malik SaudaraYazid bin Walid, Umar ibn al-Walid (en) , Al-Abbas ibn al-Walid (en) , Abd al-Aziz ibn al-Walid (e...

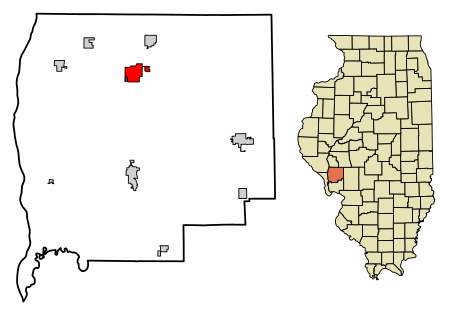

وايت هال الإحداثيات 39°26′20″N 90°24′07″W / 39.4387927°N 90.4019303°W / 39.4387927; -90.4019303 تقسيم إداري البلد الولايات المتحدة[1] التقسيم الأعلى مقاطعة غرين، إلينوي خصائص جغرافية المساحة 2.63 ميل مربع6.8227 كيلومتر مربع (1 أبريل 2010) ارتفاع 175 متر عدد السكان &#...

Dress worn by Australian model Red Tarvydas dressof Rebecca TwigleyArtistRuth TarvydasYear2004 (2004)TypeRed Tarvydas dress The red Tarvydas dress of Rebecca Twigley was a revealing dress worn by Australian model Rebecca Twigley (who assumed the married name Rebecca Judd in 2010), to the 2004 Brownlow Medal ceremony on 20 September 2004 at the Crown Casino and Entertainment Complex in Melbourne, Australia. The custom-made dress was designed by Ruth Tarvydas and was valued at A$2,000.[...

يفتقر محتوى هذه المقالة إلى الاستشهاد بمصادر. فضلاً، ساهم في تطوير هذه المقالة من خلال إضافة مصادر موثوق بها. أي معلومات غير موثقة يمكن التشكيك بها وإزالتها. (أغسطس 2023) جزء من سلسلة مقالات عنالمسيحية العقائد الله الآب الابن الروح القدس المسيح حياته ولادته عظة الجبل الإرسال�...

Gunung InielikaTitik tertinggiKetinggian1.559 m (5.115 kaki)Koordinat8°43′10″S 120°57′55″E / 8.7194229°S 120.9654119°E / -8.7194229; 120.9654119Koordinat: 8°43′10″S 120°57′55″E / 8.7194229°S 120.9654119°E / -8.7194229; 120.9654119 GeografiGunung InielikaLokasi Gunung Ine Lika di Pulau Flores, NTTTampilkan peta FloresGunung InielikaGunung Inielika (Nusa Tenggara Timur)Tampilkan peta Nusa Tenggara TimurLetakFlores, In...

L'article Religion en Finlande recense l'histoire et l'actualité de la religion des 5 500 000 Finlandais. Histoire Préhistoire et protohistoire Les premières installations sur le territoire finlandais remontent à 8300 av. J.-C., et l'ère préhistorique dure sur ce territoire pratiquement jusqu'au 13e siècle. Les populations autochtones, depuis la préhistoire, au nord comme au sud, sont des Samis, peuple finno-ougrien. La côte sud-ouest, originellement peuplée par ...

У Вікіпедії є статті про інших людей із таким прізвищем: Яковенко. У Вікіпедії є статті про інших людей із таким прізвищем: Щуцький. Яковенко Петро Георгійович Псевдо Петро ЩуцькийНародився 12 липня 1955(1955-07-12) (68 років)Київ, УРСРГромадянство СРСР → УкраїнаДіяльність к

Форт Апач, БронксFort Apache the Bronx Жанр драмаРежисер Деніел ПітріПродюсер Гілл ЧемпіонТомас ФіореллоМері Ліа ДжонсонМартін РічардсДевід СусскіндСценарист Гейвуд ҐулдУ головних ролях Пол Ньюман[1][2], Едвард Аснер[2], Кен Вол[2], Денні Аєлло[2], Rachel Tic...

En este artículo se detectó el siguiente problema. Por favor, edítalo y/o discute el problema en la discusión para mejorarlo: Su redacción actual parece estar escrita desde el punto de vista de un fanático o aficionado en vez de mantener una redacción neutral.Por favor, discute este problema en la discusión. Este aviso fue puesto el 18 de septiembre de 2016. Para la serie de televisión de 1995, véase La Pequeña Lulú (serie de 1995). La pequeña Lulú Little Lulu Fotograma del...

2010 Сезон Формули-1 Попередній: 2009 Наступний: 2011 Дженсон Баттон чемпіон світу за підсумками 2009 року, з Браун, у цьому сезоні виступає за команду Макларен. Чемпіонат світу з автоперегонів у класі Формула-1 2010 року — 61-й чемпіонат світу у класі Формула-1. Сезон складався з 19 Гра�...

SengkangKawasan Perencanaan dan kota HDBTranskripsi lain • Mandarin盛港 • PinyinShèng Gǎng • MelayuSengkang • Tamilசெங்காங்Dari kiri atas ke kanan: Pemandangan panorama Sungei Serangoon dengan Rivervale di tepi bagian barat, Compassvale, Jalan Kayu, Sengkang LRT Line, Ranggung LRT Station, Sengkang Sculpture Park, Fernvale Primary SchoolSengkangLokasi Sengkang di SingapuraKoordinat: 1°23′30″N 103°53′40″E...

Diederick van Isenberg 1215-1301 Graaf Diederick I van Limburg Periode 1229-1243 Voorganger Frederik van Altena-Isenberg Opvolger Graaf Eberhard I van Limburg Vader Frederik van Altena-Isenberg Moeder Sofia van Limburg Diederick van Isenberg (ca. 1215 – 1301), beter bekend als graaf Diederick I van Limburg, was de oudste zoon van graaf Frederik van Altena-Isenberg en Sofia van Limburg, dochter van hertog Walram III van Limburg. Ruiterzegel Diederik I graaf van Limburg Levensloop Al in 1228 ...

Residential in Singapore , SingaporeArdmore ResidenceGeneral informationStatusCompletedTypeResidentialAddress7 Ardmore Park, Singapore 259954Town or citySingaporeCoordinates1°18′35.9″N 103°49′44.0″E / 1.309972°N 103.828889°E / 1.309972; 103.828889Construction started2009; 14 years ago (2009)Completed2013; 10 years ago (2013)Height135.7 m[1]Technical detailsFloor count36Design and constructionArchitect(s)Ben van Be...

حادثة إطلاق النار في تل أبيب يناير 2016 حانة هاسيمتا، بعد ثلاثة أسابيع من الهجوم. المعلومات البلد إسرائيل الموقع شارع ديزنغوف، تل أبيب الإحداثيات 32°04′52″N 34°46′26″E / 32.08112°N 34.7739°E / 32.08112; 34.7739 التاريخ 1 يناير 2016 تقريبًا 14:40 (ت ع م+02:00) الأسلحة Spectre M4 الخسائر الوفيات ...

South Korean TV series production company AStory Co. Ltd.Native name(주)에이스토리TypePublic[1]Traded asKRX: 241840IndustryKorean dramaFoundedJanuary 6, 2004; 19 years ago (2004-01-06) in Seoul, South KoreaFounderLee Sang-baekChoi Wan-kyooYoo Cheol-yongHeadquarters361 (Sangam-dong), World cup buk-ro, Mapo District, Seoul, South KoreaArea servedWorldwideKey peopleLee Sang-baek (CEO)ServicesTV series productionOwnerAs of April 2019:[2]ES Production Co. (1...

Kibbutz in southern Israel Place in Southern, IsraelRevadim רבדיםرفاديمRevadimShow map of Ashkelon region of IsraelRevadimShow map of IsraelCoordinates: 31°46′25″N 34°49′1″E / 31.77361°N 34.81694°E / 31.77361; 34.81694CountryIsraelDistrictSouthernCouncilYoavAffiliationKibbutz MovementFounded14 February 1947 (original)28 November 1948 (current)Founded byHashomer Hatzair members (original)Bulgarian Jews (current)Population (2021)825[1]...

IHL ice hockey team Not to be confused with the ECHL franchise Orlando Solar Bears. Orlando Solar BearsCityOrlando, FloridaLeagueIHLConferenceEastern ConferenceDivisionCentral (1995–96)Northeast (1996–99)Founded1994 (1994)Operated1995–2001Home arenaOrlando ArenaColorsSolar purple, seafoam green, sunset orange, white Owner(s)RDV Sports, Inc.General managerDon Waddell (1995–97)John Weisbrod (1997–2001)Head coachCurt Fraser (1995&...

District election 2004 Harlow District Council election ← 2003 10 June 2004 2006 → 11 of the 33 seats to Harlow District Council17 seats needed for a majority First party Second party Third party Party Conservative Labour Liberal Democrats Last election 12 9 12 Seats before 13 9 10 Seats won 4 5 2 Seats after 13 11 9 Seat change 2 1 Popular vote 6,531 6,812 4,494 Percentage 31.7% 33.1% 21.8% Fourth party Party Ind...

Colombian Civil War of 1895Part of the Colombian Civil WarsTriumphal Arch placed in Bogotá to receive General Rafael Reyes after the Battle of EncisoDateJanuary to March 1895LocationColombiaResult Government victoryBelligerents Repúblic of Colombia (nacional party) Conservative party Colombian Liberal Party Venezuelan mercenariesCommanders and leaders Miguel Antonio Caro Rafael Reyes Prieto Jean Marie Marcelin Gilibert Manuel Casabianca Próspero Pinzón Santos Acosta (POW)Siervo Sarm...

Medical conditionSexual relationship disorderSpecialtyPsychiatry Sexual orientation Sexual orientations Asexual Bisexual Heterosexual Homosexual Related terms Androphilia and gynephilia Bi-curious Gray asexuality Demisexuality Non-heterosexual Pansexuality Queer Queer heterosexuality Research Biological Birth order Epigenetic Neuroscientific Prenatal hormones Demographics Environment Human female sexuality Human male sexuality Kinsey scale Klein Grid Queer studies Sexology Timeline of sexual ...